Dr.Webは、Androidデバイスのファームウェアに埋め込まれた新たなトロイの木馬を発見したと報告しています。

このマルウェア(名称:Android.Becu.1.origin)は、ユーザーの承諾なくプログラムをダウンロード・インストール・削除するほか、特定の番号からのSMSをブロックする機能を備えています。

複数のモジュールで構成され、メインモジュールのapkファイルはシステムディレクトリ内に存在。ユーザーの許可なしにあらゆる動作を行う権限を持つようOSによるデジタル署名が付加されており、従来の方法でプログラムを削除することが非常に難しいといいます。

具体的な機序について、Dr.Webは次のように説明しています。

Android.Becu.1.originは感染したデバイスが起動されるか、または新しいSMSを受信する度に悪意のある動作を開始し、暗号化されたパッケージを設定ファイルに従ってリモートサーバーからダウンロードします。復号化された後、データはuac.apkファイルとしてマルウェアのインストールディレクトリ内に保存されます。デバイスメモリ内へのデータのロードにはDexClassLoaderが使用され、続けてAndroid.Becu.1.originは同じディレクトリ内に保存された2つ目のモジュールであるuac.dexを起動させます。これら2つのモジュールはメインペイロードを持ち、リモートサーバーからのコマンドに従ってアプリケーションを密かにダウンロード、インストール、削除します。

モジュールの起動に成功すると、Android.Becu.1.originはcom.zgs.ga.packファイル内に含まれる3つ目のモジュールがシステム内に存在するかどうかを確認し、見つからなかった場合はデバイス上にダウンロード、インストールします。次に、自身のアクティブなコピーに関する情報を送信することでリモートサーバーにスマートフォンやタブレットを登録します。モジュールのいずれかがユーザーによって削除されると、マルウェアのメインファイルを使用することで再インストールされます。

現時点で、このマルウェアは複数のAndroidデバイス上で確認されており、感染したファームウェアはユーザー自身によってダウンロードされる場合と、犯罪に加担するデバイスのサプライヤーによってインストールされる場合があるようです。

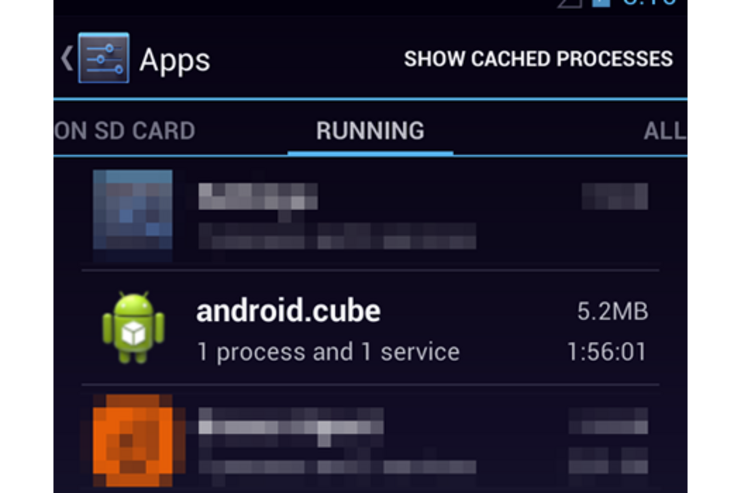

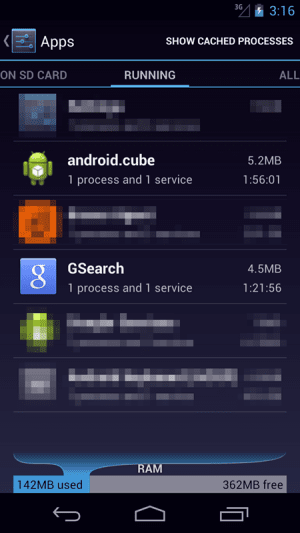

削除が難しいため、Dr.Webでは対処方法として、アプリ管理メニューからトロイの木馬をフリーズさせる手法が最も簡単かつ安全であるとしているほか、Root化してメインモジュールをデバイス上から手動削除するといった方法も紹介していますが、上級ユーザーが自己責任で実施するよう推奨しています。